Pirmųjų pranešimų apie sutrikimus buvo gauta iš Ukrainos bankų, Kijevo pagrindinio oro uosto ir Rusijos naftos milžinės „Rosneft“. Šis didelio masto puolimas atrodo panašus į neseniai vykdytą ataką, per kurią buvo panaudotas duomenis šifruojantis virusas „WannaCry".

Pastarasis, patekęs į kompiuterius, užšifruodavo vartotojų duomenis. Prieigą prie informacijos būdavo pasiūloma susigrąžinti sumokėjus išpirką.

Žala bus mažesnė nei „WannaCry“

Antradienį Europoje pradėjusio plisti naujo duomenis koduojančio viruso žala gali būti mažesnė, nei prieš mėnesį tūkstančius pasaulio kompiuterių paveikusio viruso „WannaCry“, sako Ryšių reguliavimo tarnybos (RRT) atstovai. Įstaigos duomenimis, po antradienį užfiksuotų dviejų naujo viruso išplitimo atvejų naujų pažeidimų kol kas neužfiskuota.

„Šiuo metu nagrinėjame du atvejus, jie yra tie patys nuo vakar, šiandien naujų pranešimų mes negavome. Tai yra tarptautinės kompanijos, tarptautinį verslą vykdančios kompanijos“, - sakė RRT Tinklų ir informacijos saugumo departamento direktorius Rytis Rainys.

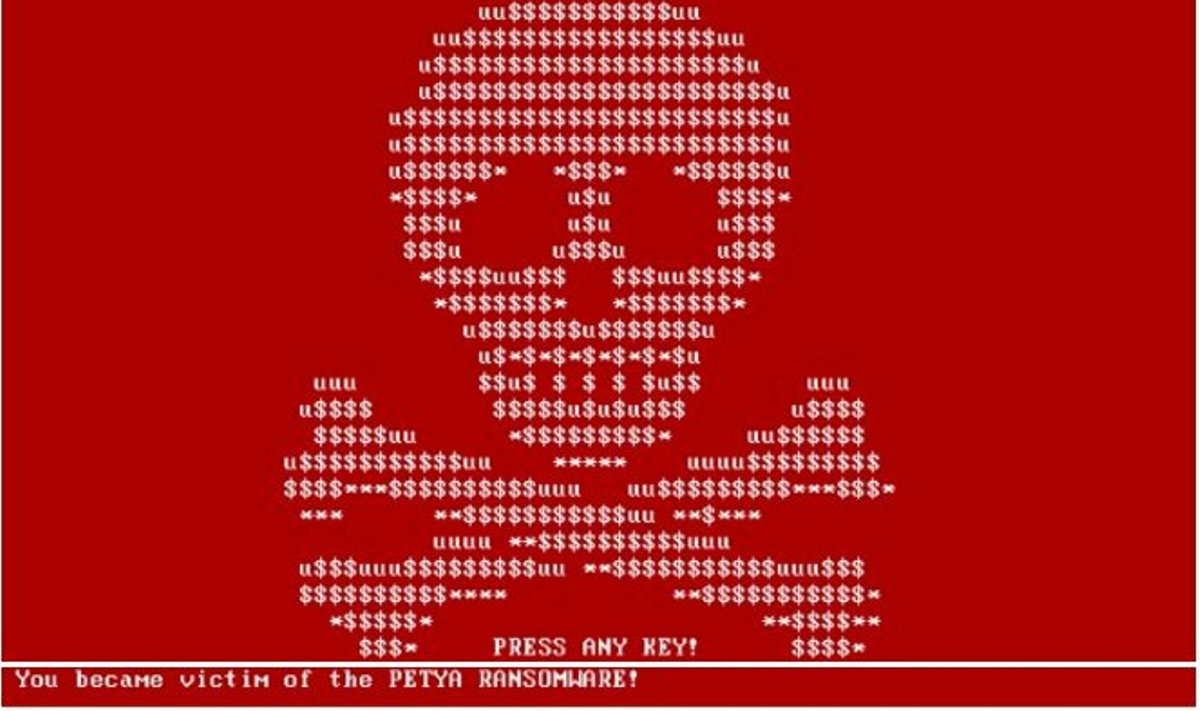

Anot jo, tarnyba kol kas aiškinasi, ar Lietuvoje užfiksuoti atvejai yra Europoje fiksuojamo „WannaCry“ viruso atmaina, virusas „Petya“ ir kokią žalą jis padarė.

„Tarp saugumo specialistų kalbama, kad pavojaus lygis vis dar išlieka aukštas, nes viruso silpnų vietų dar nėra atrasta. Bet jau matosi, kad žalos padarė mažiau nei „WanaCry“, nes po praeito karto dauguma užsilopė saugumo spragas“, - kalbėjo R. Rainys.

Krašto apsaugos ministerija pranešė, kad Nacionalinis kibernetinio saugumo centras šiuo metu neturi duomenų apie paveiktas Lietuvos viešojo sektoriaus institucijas ar ypatingos svarbos informacinės infrastruktūros atstovus.

Užsienio žiniasklaida skelbė, kad antradienį pradėjęs plisti ir bylas blokuojantis ir išpirkos reikalaujantis virusas „Petya“ jau paveikė Ukrainos valdžios institucijas, Rusijos naftos įmonę „Rosneft“, Danijos transporto kompaniją „Maersk“, britų reklamos grupė WPP, Prancūzijos statybinių medžiagų tiekėją „Saint-Gobain“.

Išpirkos reikalaujantis virusas „Petya“ pasiekė ir Aziją, rašo agentūra „Bloomberg“.

Dėl kibernetinės atakos sutriko didžiausio Indijoje Jawaharlalo Nehru vardo konteinerių uosto, kurio operatorė yra „A.P. Moller-Maersk“, krovinių srauto valdymo sistemos veikimas, pranešė šalies transporto ministerija. Yra ženklų, kad virusas pradeda plisti Kinijoje, tačiau didesnių sutrikimų kol kas nenustatyta, pareiškė interneto saugumo įmonės „Qihoo 360 Technology“ atstovas.

Naujasis virusas plinta per bylų mainų protokolą SMB „Windows“ sistemoje ir duomenų viliojimui skirtus (angl. phishing) elektroninius laiškus - bylas atvėrę vartotojai gali apkrėsti kompiuterius virusu, vėliau virusas išplinta visoje sistemoje.

Šifravo duomenis

Praeitą mėnesį „WannaCry“ virusas Lietuvoje paveikė daugiau kaip šimtą adresatų, visame pasaulyje - per pusantro šimto tūkstančio kompiuterių.

Antradienį prasidėjusį puolimą JAV programinės įžangos milžinė „Microsoft" ir saugos specialistai taip pat įvardija kaip duomenis šifruojančio viruso ataką.

„Mūsų pirminė analizė rodo, kad šis duomenis šifruojantis virusas plinta naudojant įvairius metodus, tarp jų vieną, dėl kurio jau buvome ėmęsi priemonių saugumo naujiniu, anksčiau išsiųstą visoms platformoms, pradedant „Windows XP", baigiant „Windows 10" (MS17-010)", - sakė „Microsoft" atstovė.

Po gegužę įvykusios „WannaCry" atakos „Microsoft" ragino vartotojus apsaugoti savo kompiuterius ir įsidiegti naujinį MS17-010.

Informacija apie minėtą saugumo spragą ir galimybes ją išnaudoti buvo anksčiau paviešintos kartu su pavogtais ir nutekintais JAV Nacionalinio saugumo agentūros (NSA) dokumentais apie kibernetinius ginklus.

„Microsoft" pažymėjo, kad jos antivirusinės programos aptinka ir pašalina per naujausią ataką panaudotas žalingas programas.

Bendrovė toliau tiria naujausią kibernetinę ataką ir imsis priemonių, būtinų vartotojams apsaugoti, pabrėžė atstovė.

Žmonės raginami būti atsargūs ir vengti atidarinėti elektroniniu paštu gautus įtartinus dokumentus arba naršyti jiems pasiūlytomis nuorodomis. Šiuos metodus kibernetiniai nusikaltėliai labai dažnai naudoja, kad užkrėstų kompiuterius žalingomis programomis.

„Duomenis šifruojantys virusai paprastai taip pat plinta elektroniniais laiškais, todėl vartotojai turėtų būti atsargūs, atidarinėdami nežinomus failus", - sakė „Microsoft" atstovė.

Vis dėlto kompiuterius užkrėtusį virusą iš pradžių sunkiai sekėsi identifikuoti, taip pat nebuvo patvirtinta, kad jis plinta elektroniniu paštu, rašo kompiuterinio saugumo tyrimų bendrovė „Cisco Talos".

„Remiantis stebimu veikimo pobūdžiu, nesant žinių apie veiksmingą plitimo mechanizmą ir kitų tyrimų, manome, jog įmanoma, kad dalis užkrėtimo atvejų gali būti susiję su programinės įrangos atnaujinimo sistemomis, skirtomis Ukrainos mokesčių apskaitos paketu, vadinamu „MeDoc", - sakoma „Cisco Talos" pranešime.

IT ekspertai sako, kad per dabartinę ataką naudojamas virusas „Petrwrap“ – modifikuota bylas blokuojančio ir išpirkos reikalaujančio viruso „Petya“, kuris buvo panaudotas per pernykštes atakas, atmaina.

Ukrainos centrinis bankas nurodė, kad nuo naujausios atakos nukentėjo kelios finansų įmonės ir sutriko jų darbas. Centrinis bankas perspėjo kitas finansų institucijas sustiprinti savo saugos priemones.

Virusas „plinta visame pasaulyje; paveikta daug šalių", sakoma Maskvoje įsikūrusios kibernetinio saugumo bendrovės „Kaspersky Lab" analitikos Costino Raiu „Twitter" žinutėje.

Naujasis virusas reikalauja išpirkos bitkoinais, atitinkančios 300 JAV dolerių (266 eurų) sumą, ir neįvardija šifravimo programos, todėl sunku parinkti tinkamą „priešnuodį", sakė bendrovė „Group IB" atstovas Jevgenijus Gukovas.

Kaip saugotis

„Petya“ virusas „ESET“ antivirusinių programų laboratorijos mokslininkų buvo pastebėtas dar 2016 metais, rašoma bendrovės pranešime, o senesnė viruso versija užgrobdavo vartotojo kompiuterį ir jame pasirodydavo mėlynas ekranas (angl. - blue screen of death), užblokuodavęs vartotojo duomenis.

Antradienį buvo aptikta masiškai plintanti nauja „Petya“ viruso ataka, kuri, kaip manoma, yra viena iš pasekmių po liūdnai pagarsėjusių virusų „WannaCry“ ir „XData/AES-NI“. Panašus į „WannaCry“ virusas pirmiausia smogė Ukrainoje.

Norint apsaugoti kompiuterį patariama patikrinti, ar visi tinkle esantys įrenginiai yra apsaugoti naujausia antivirusinės programos versija, įsitikinti, kad operacinė sistema naudoja naujausią versiją ir yra apsaugota nuo „Windows“ operacinės sistemos pažeidžiamumų „EternalBlue“.

Taip pat savo saugumo politikose išjunkti „PsExec“ servisą.

Rekomenduojama įsidiegti ne vien bazinę antivirusinę apsaugą, tačiau turėti kompleksišką sprendimą - su įdiegta ugniasiene, pašto apsaugos funkcionalumu, kadangi tokie virusai kaip „WannaCry“ ir „Petya“ dažniausiai pradeda plisti per elektroninį paštą.

„Petya“ virusas pastebėtas ne tik Ukrainoje, bet ir Lietuvoje, Italijoje, Izraelyje, Serbijoje, Rumunijoje, JAV, Vengrijoje, Lenkijoje. Antradienį skelbta, kad virusas pastebėtas Danijoje, Jungtinėje Karalystėje, Prancūzijoje.

Nacionalinis kibernetinio saugumo centras neturi duomenų apie paveiktas Lietuvos viešojo sektoriaus institucijas ar Ypatingos svarbos informacinės infrastruktūros atstovus. Pastebėta, kad tinklo kompiuteriai užkrečiami naudojantis atrastu SMB pažeidžiamumu „Microsoft Windows“ operacinėse sistemose („Windows“ operacinės sistemos spraga užtaisoma atnaujinimo paketu MS17-010), naudotojų duomenys yra užšifruojami, o tada reikalaujama išpirkos.

Kenksmingas kodas „Petya“, patekęs į sistemą, stengiasi paplisti tinkle prieš tai atlikęs tinklo įrenginių numeraciją ir įvertinęs pažeidžiamų sistemų kiekį.

Kenksmingo kodo plitimui naudojama keletas plitimo būdų

Pirma, pažeistame kompiuteryje perimama administratoriaus paskyros prieiga, kuri vėliau panaudojama kodo platinimui tinkle.

Antra, naudojama nauja „EternalBlue“ įrankio versija, ankstesnė versija buvo naudojama „WannaCry“.

Trečia, nuotolinis kodo vykdymas atliekant pasinaudojant pažeidžiamomis „Windows“ sistemomis.

Ketvirta, ataka vyksta per trečių šalių programinės įrangos atnaujinimo mechanizmus, pavyzdžiui, Ukrainos programinės įrangos gamintojo produktas „MeDoc“.

Penkta, elektroniniai laiškai su priedais, kuriuos atidaręs naudotojas apkrečia savo sistemą.

Nacionalinio kibernetinio saugumo centras rekomenduoja atnaujinti antivirusines apsaugas, iš nežinomų siuntėjų gautuose laiškuose neatidarinėti prisegtų bylų bei nespaudyti nuorodų, įdiegti „Windows“ atnaujinimus, daryti svarbių duomenų rezervines kopijas. Galiausiai patariama atminti, net ir sumokėjus išpirką, nebūtinai atgausite savo duomenis.