„Doctor Web“ virusų analitikai „Google Play“ parduotuvėje esančiose programėlėse aptiko šnipinėjimo programos komponentą. Pavadintas „Android.Spy.SpinOK“ pagal „Dr.Web“ klasifikaciją, šis modulis platinamas kaip rinkodaros SDK (programinės įrangos kūrimo rinkinio) kodas. Kūrėjai gali jį įterpti į įvairias programėles ir žaidimus, įskaitant tuos, kuriuos galima rasti „Google Play“.

Modulį naudojančios populiariausios programėlės atsisiųstos mažiausiai 421 mln. kartų. Kenkėjiškas programos komponentas renka informaciją apie užkrėstuose įrenginiuose esančius failus ir taip pat gali perduoti šią informaciją programišiams, praneša heise.de.

Populiariausios programėlės, kuriose rasta šnipinėjimo įrangos:

- „Noizz“: vaizdo įrašų redagavimo programėlė – daugiau nei 100 mln. atsisiuntimų,

- „Zapya“: failų perkėlimo ir dalijimosi programėlė – daugiau nei 100 mln. atsisiuntimų,

- „VFly“: vaizdo įrašų kūrimo ir redagavimo programėlė – daugiau nei 50 mln. atsisiuntimų,

- „MVBit“: MV vaizdo įrašų redagavimo programėlė – daugiau nei 50 mln. atsisiuntimų;,

- „Biugo“: vaizdo įrašų kūrimo ir redagavimo programėlė – daugiau nei 50 mln. atsisiuntimų,

- „Crazy Drop“: vaizdo žaidimų programėlė – daugiau nei 10 mln. atsisiuntimų,

- „Cashzine“: skaitymo ir uždarbio programėlė – daugiau nei 10 mln. atsisiuntimų,

- „Fizzo Novel“: romanų skaitymo programėlė – daugiau nei 10 mln. atsisiuntimų,

- „CashEM“: žaidimų ir uždarbio programėlė – daugiau nei 5 mln. atsisiuntimų,

- „Tick“: vaizdo peržiūros ir uždarbio – daugiau nei 5 mln. atsisiuntimų.

Ši kenkėjiška programinė įranga gali siųsti iškarpinės turinį į tinkle esančius serverius arba jį keisti, įspėja IT saugumo tyrėjai iš „Doctor Web“. Kenkėjiškos programos komponentas užmaskuotas kaip rinkodaros SDK kodas, kurį kūrėjai gali lengvai integruoti į savo programas.

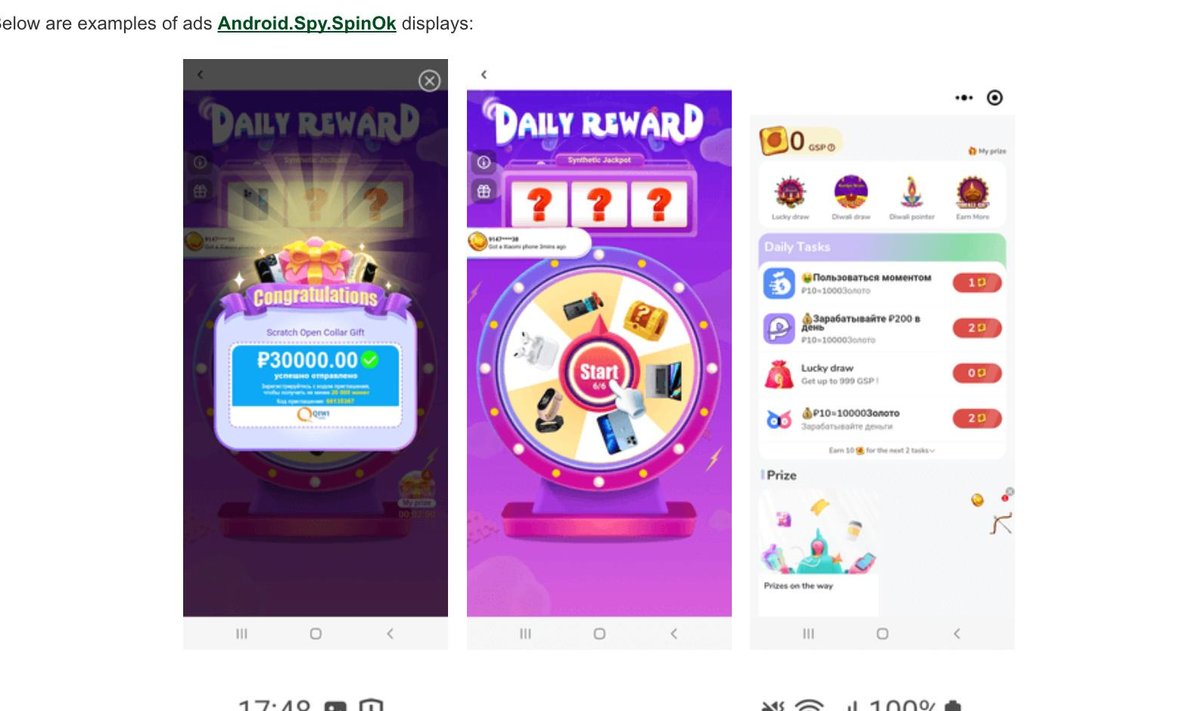

Iš pažiūros „SpinOk“ atrodo kaip priemonė, skirta programėlių naudotojams sudominti. Šiuo tikslu pateikiami mini žaidimai, užduočių sistema ir tariami laimėjimai bei apdovanojimų paveikslėliai. Tačiau inicializavus „Trojos“ SDK prisijungia prie komandų ir kontrolės (C&C) serverio ir perduoda daug techninės informacijos apie užkrėstą įrenginį. Taip kenkėjiška programa gauna URL adresų sąrašą, kurį rodo per „WebView“ – tai reklaminiai skydeliai.

Perduotuose duomenyse taip pat yra informacijos apie turimus jutiklius, pavyzdžiui, giroskopus, magnetometrus ir kt., kuriuos kenkėjiška programa gali panaudoti atpažindama emuliatoriaus aplinką ir prireikus naudoti kitus kodo kelius ir funkcijas. Dėl to kenkėjiškų programų analitikams sunkiau jas analizuoti. Dėl tos pačios priežasties kenkėjiška programa taip pat ignoruoja tarpinių serverių nustatymus, kad paslėptų tinklo ryšius nuo lengvos analizės.

Pasak analitikų, kenkėjiškas SDK gręžia į tinklalapius, kuriuose rodomos reklamos, tačiau taip vykdomas „Javascript“ kodas leidžia išplėsti kenkėjiškas galimybes. Į „Javascript“ kodą pridedama tokių funkcijų, kurios leidžia gauti failų sąrašą nurodytuose kataloguose arba patikrinti, ar įrenginyje yra nurodytas failas. Jis taip pat gali įkelti failus iš įrenginio ir kopijuoti arba keisti turinį iš iškarpinės. Tai leidžia kenkėjiškos programinės įrangos modulio sumanytojams gauti konfidencialios informacijos arba failų.

Tarp „Google Play“ parduotuvėje aptiktų programėlių, kai kuriose buvo naudojamas šnipinėjimo programos SDK. Kitose programėlėse jis buvo iki tam tikros versijos arba vėliau programėlės buvo visiškai pašalintas iš katalogo.

Virusų analitikai specialiai sukurtoje „Github“ saugykloje pateikia išsamų sąrašą su kompromitavimo indikatoriais (IoC), t. y. paketų pavadinimais, programėlių pavadinimais ir hash reikšmėmis. Visi, įsidiegę kurią nors iš sąraše esančių programėlių, turėtų nedelsdami pašalinti ją iš savo išmaniojo telefono. IT saugumo tyrėjai teigia, kad apie savo išvadas informavo „Google“. Nepaisant to, kai kurias programėles, pavyzdžiui, „Noizz“, ten vis dar galima rasti. Automatinis pašalinimas per „Google Play Protect“, matyt, dar neįvyko.